Обычно работа вредоносных программ направлена на получение контроля над компьютером, включение его в зомби-сеть или хищение личных данных. Невнимательный пользователь может долго не замечать, что система заражена. Но вирусы-шифровальщики, в частности xtbl, работают совершенно иначе. Они делают непригодными пользовательские файлы, шифруя их сложнейшим алгоритмом и требуя от владельца крупной суммы за возможность восстановить информацию.

Причина проблемы: вирус xtbl

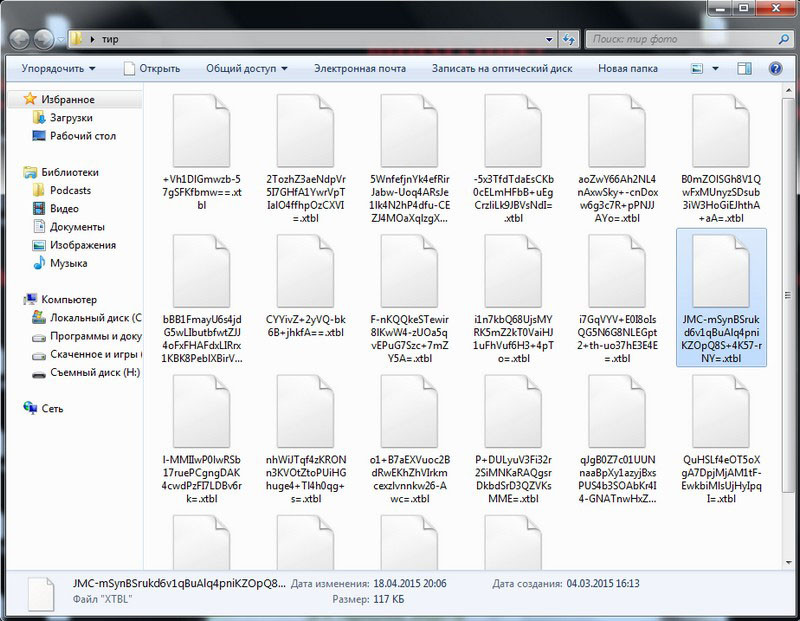

Вирус-шифровальщик xtbl получил своё название из-за того, что зашифрованные им пользовательские документы получают расширение .xtbl. Обычно кодировщики оставляют в теле файла ключ для того, чтобы универсальная программа-дешифратор могла восстановить информацию в исходном виде. Однако вирус предназначен для других целей, поэтому вместо ключа на экране появляется предложение заплатить некоторую сумму по анонимным реквизитам.

Как работает вирус xtbl

Вирус попадает на компьютер с помощью рассылаемых по электронной почте писем с заражёнными вложениями, представляющими собой файлы офисных приложений. После того как пользователь открыл содержимое сообщения, вредоносная программа начинает поиск фотографий, ключей, видео, документов и так далее, а затем с помощью оригинального сложного алгоритма (гибридное шифрование) превращает их в xtbl-хранилища.

Для хранения своих файлов вирус использует системные папки.

Вирус вносит себя в список автозагрузки. Для этого он добавляет записи в реестре Windows в разделах:

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce;

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Заражённый компьютер работает стабильно, система не «падает», но в оперативной памяти постоянно находится небольшое приложение (или два) с непонятным названием. А папки с рабочими файлами пользователя приобретают странный вид.

На рабочем столе вместо заставки появляется сообщение:

Ваши файлы были зашифрованы. Чтобы расшифровать их, вам необходимо отправить код на электронный адрес: deshifrator@gmail.com (далее следует код). После этого вы получите дальнейшие инструкции. Самостоятельные попытки расшифровать файлы приведут к их полному уничтожению.

Тот же текст содержится в созданном файле How to decrypt your files.txt. Адрес электронной почты, код, запрашиваемая сумма могут меняться.

Довольно часто одни мошенники зарабатывают на других — в тело вируса вставляется номер электронного кошелька вымогателей, не имеющих никакой возможности расшифровать файлы. Так что доверчивый пользователь, отправив деньги, ничего не получает взамен.

Почему не стоит платить вымогателям

Соглашаться на сотрудничество с вымогателями нельзя не только из-за моральных принципов. Это неразумно и с практической точки зрения.

- Мошенничество. Не факт, что злоумышленники смогут расшифровывать ваши файлы. Не служит доказательством и возвращённая вам одна из якобы расшифрованных фотографий — это может быть просто украденный до шифрования оригинал. Заплаченные деньги уйдут без пользы.

- Возможность повтора. Подтвердив свою готовность платить, вы станете более желанной добычей для повторной атаки. Возможно, в следующий раз ваши файлы будут иметь другое расширение, а на заставке появится иное сообщение, но деньги отправятся тем же людям.

- Конфиденциальность. Пока файлы хоть и зашифрованы, но находятся на вашем компьютере. Договорившись с «честными злодеями», вы будете вынуждены отправить им всю свою личную информацию. Алгоритм не предусматривает получение ключа и самостоятельную расшифровку, только пересылку файлов декодировщику.

- Заражение компьютера. Ваш компьютер всё ещё заражён, поэтому расшифровка файлов не является полным решением проблемы.

Как защитить систему от вируса

Универсальные правила защиты от вредоносных программ и минимизации ущерба помогут и в этом случае.

- Остерегаться случайных связей. Не нужно открывать письма, полученные от незнакомых отправителей, включая рекламу и бонусные предложения. В крайнем случае можно их прочитать, предварительно сохранив вложение на диске и проверив его антивирусом.

- Пользоваться защитой. Антивирусные программы постоянно пополняют библиотеки вредоносных кодов, поэтому актуальная версия защитника не пропустит большинство вирусов на компьютер.

- Распределять доступ. Вирус нанесёт значительно больший вред, если проникнет через учётную запись администратора. Лучше работать от имени пользователя, тем самым резко сужая возможности заражения.

- Создавать резервные копии. Важную информацию необходимо регулярно копировать на внешние носители, хранящиеся отдельно от компьютера. Также не следует забывать о создании резервных точек восстановления Windows.

Возможно ли восстановить зашифрованную информацию

Хорошая новость: восстановить данные возможно. Плохая: самостоятельно это сделать не удастся. Причиной тому является особенность алгоритма шифрования, подбор ключа к которому требует гораздо больше ресурсов и накопленных знаний, чем есть у обычного пользователя. К счастью, разработчики антивирусов считают делом чести разобраться с каждой вредоносной программой, поэтому даже если в настоящее время они не смогут справиться с вашим шифровальщиком, через месяц-два обязательно найдут решение. Придётся запастись терпением.

Из-за необходимости обращения к специалистам меняется алгоритм работы с заражённым компьютером. Общее правило: чем меньше изменений, тем лучше. Антивирусы определяют метод лечения по «родовым признакам» вредоносной программы, поэтому инфицированные файлы для них являются источником важной информации. Удалять их нужно только после решения основной проблемы.

Второе правило: любой ценой прервать работу вируса. Возможно, он ещё не всю информацию испортил, а также остались в оперативной памяти следы шифровальщика, с помощью которых можно его определить. Поэтому нужно сразу же выключать компьютер из сети, а ноутбук отключать долгим нажатием сетевой кнопки. На этот раз не подойдёт стандартная «бережная» процедура выключения, дающая возможность корректно завершиться всем процессам, поскольку один из них — кодировка вашей информации.

Восстанавливаем зашифрованные файлы

Если вы успели выключить компьютер

Если вы успели выключить компьютер до окончания процесса шифрования, то не надо его включать самостоятельно. Несите «больного» сразу к специалистам, прерванная кодировка значительно увеличивает шансы сохранить личные файлы. Здесь же можно в безопасном режиме проверить ваши носители информации и создать резервные копии. С высокой вероятностью и сам вирус окажется известным, поэтому лечение от него будет успешным.

Если шифрование завершилось

К сожалению, вероятность успешного прерывания процесса шифрования очень мала. Обычно вирус успевает закодировать файлы и удалить лишние следы с компьютера. И теперь у вас две проблемы: Windows всё ещё заражена, а личные файлы превратились в набор символов. Для решения второй задачи необходимо воспользоваться помощью производителей антивирусного программного обеспечения.

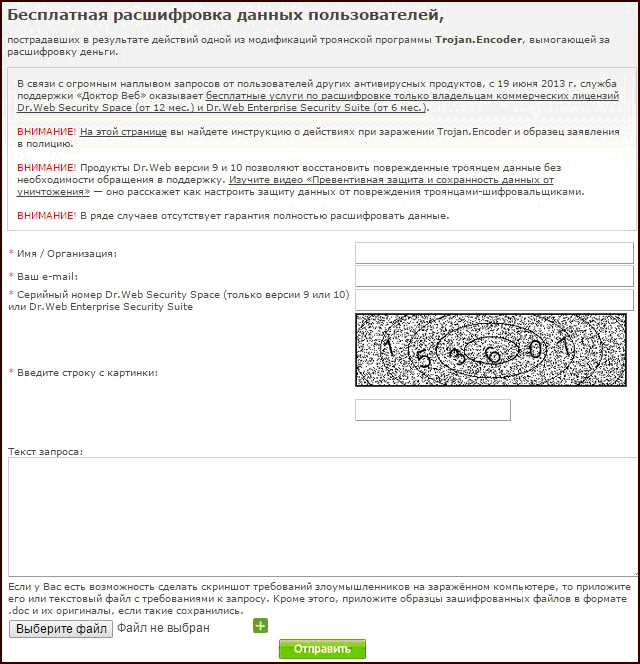

Dr.Web

Лаборатория Dr.Web предоставляет свои услуги дешифровки бесплатно только владельцам коммерческих лицензий. Другими словами, если вы ещё не их клиент, но хотите восстановить свои файлы, придётся купить программу. Учитывая сложившуюся ситуацию, это нужное вложение.

Следующий шаг — переход на сайт производителя и заполнение входной формы.

Если среди зашифрованных файлов есть такие, копии которых сохранились на внешних носителях, их передача значительно облегчит работу декодировщиков.

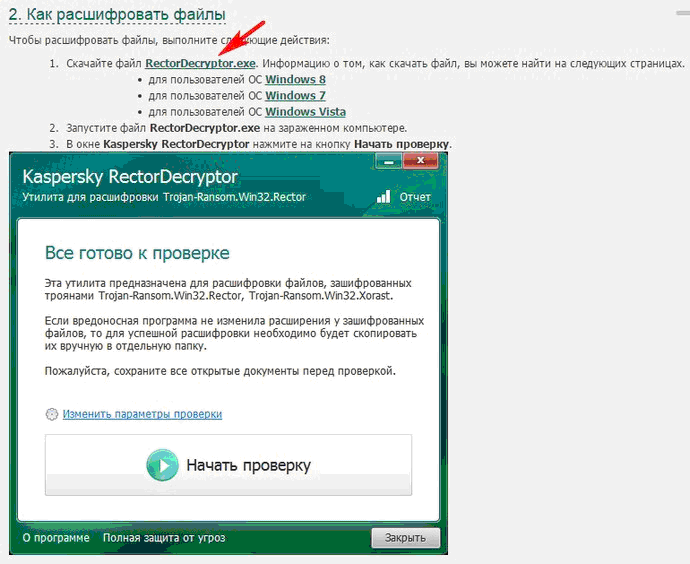

Касперский

Лаборатория Касперского разработала собственную утилиту для дешифровки, называющуюся RectorDecryptor, которую можно скачать на компьютер с официального сайта компании.

Для каждой версии операционной системы, включая Windows 7, предусмотрена своя утилита. После её загрузки нажмите экранную кнопку «Начать проверку».

Работа сервисов может затянуться на некоторое время, если вирус относительно новый. В таком случае компания обычно присылает соответствующее уведомление. Иногда расшифровка способна занять несколько месяцев.

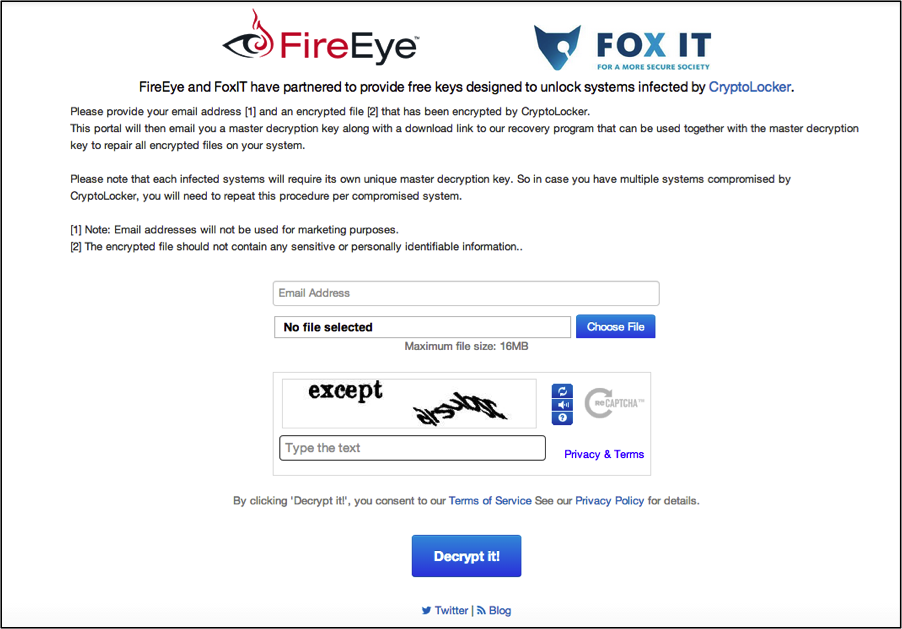

Другие сервисы

Сервисов с аналогичными функциями становится всё больше, что говорит о востребованности услуги дешифрования. Алгоритм действий тот же: заходим на сайт (например, https://decryptcryptolocker.com/), регистрируемся и отправляем зашифрованный файл.

Программы-дешифраторы

Предложений «универсальных дешифраторов» (разумеется, платных) в сети очень много, однако польза от них сомнительна. Конечно, если сами производители вируса напишут дешифратор, он будет работать успешно, но та же программа окажется бесполезной для другого вредоносного приложения. Кроме того, специалисты, регулярно сталкивающиеся с вирусами, обычно имеют полный пакет необходимых утилит, поэтому все работающие программы у них есть с высокой вероятностью. Покупка такого дешифратора, скорее всего, окажется пустой тратой денег.

Как расшифровать файлы с помощью лаборатории Касперского — видео

Самостоятельное восстановление информации

Если по каким-то причинам нельзя обратиться к сторонним специалистам, можно попробовать восстановить информацию своими силами. Оговоримся, что в случае неудачи файлы могут быть потеряны окончательно.

Восстановление удалённых файлов

После шифрования вирус удаляет исходные файлы. Однако Windows 7 некоторое время хранит всю удалённую информацию в виде так называемой теневой копии.

ShadowExplorer

ShadowExplorer — это утилита, предназначенная для восстановления файлов из их теневых копий.

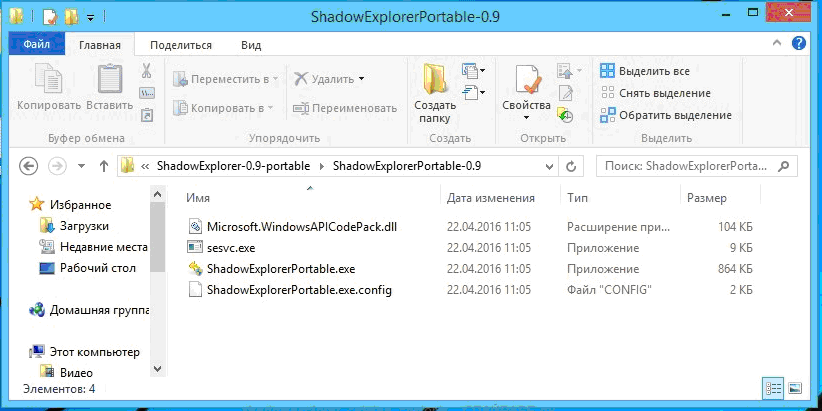

- Для установки зайдите на сайт разработчика и скачайте архив, после распаковки которого исполняемый модуль будет храниться в папке ShadowExplorerPortable с таким же названием. На рабочем столе появится ярлык для быстрого запуска.

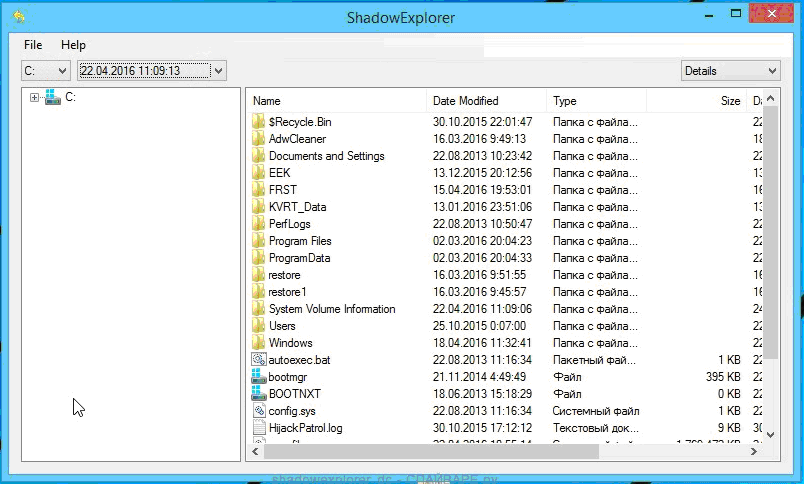

- Дальше все действия интуитивно понятные. Запустите программу и в окне слева вверху выберите диск, на котором хранились данные, и дату создания теневой копии. Вам нужна самая свежая дата.

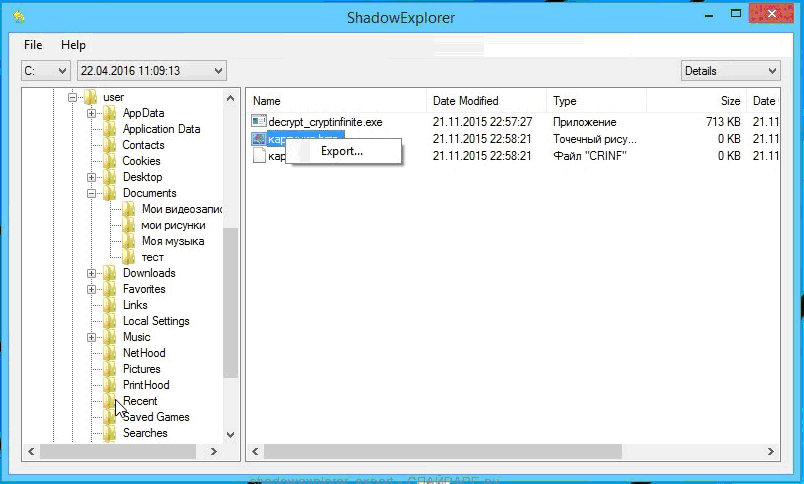

- Теперь найдите раздел, в котором содержались рабочие файлы, и кликните по нему правой кнопкой мыши. В раскрывшемся контекстном меню выберите Export, затем укажите путь сохранения восстановленных файлов. Программа найдёт все имеющиеся теневые копии в этой папке и экспортирует их по назначению.

PhotoRec

Бесплатная утилита PhotoRec работает по такому же принципу, но в пакетном режиме.

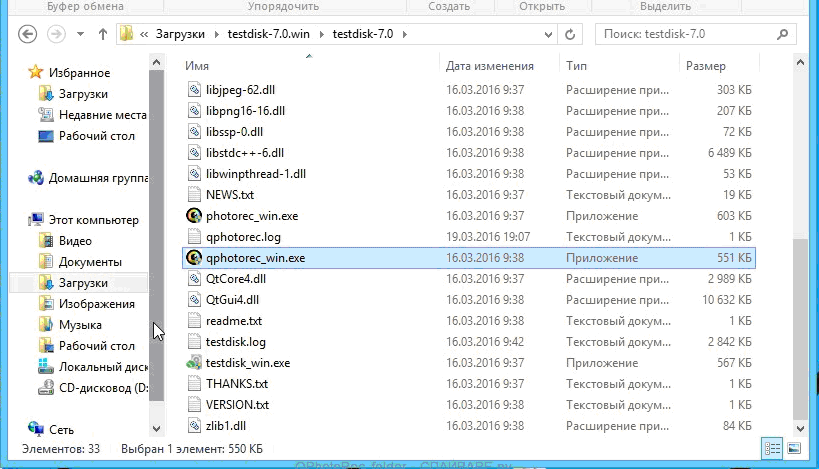

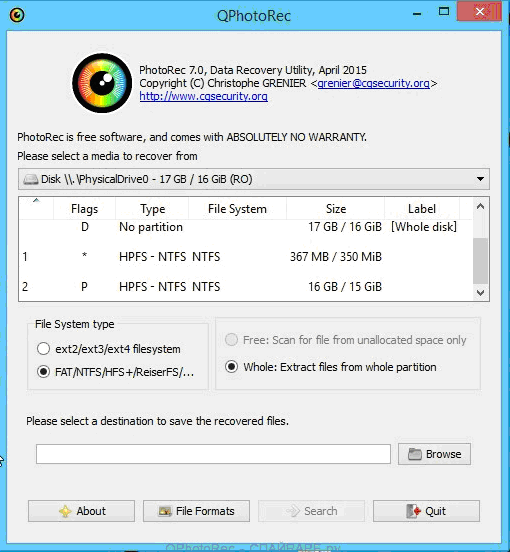

- Скачайте архив с сайта разработчика и распакуйте его на диск. Исполняемый файл называется QPhotoRec_Win.

- После запуска приложение в диалоговом окне покажет список всех доступных дисковых устройств. Выберите то, в котором хранились зашифрованные файлы, и укажите путь для сохранения восстановленных копий.

Для хранения лучше использовать внешний носитель, например, USB-флешку, поскольку каждая запись на диск опасна стиранием теневых копий.

- Выбрав нужные каталоги, нажмите экранную кнопку File Formats.

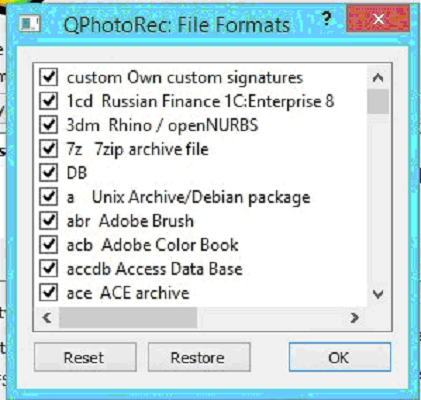

- Раскрывшееся меню представляет собой перечень типов файлов, которые может восстановить приложение. По умолчанию напротив каждого стоит пометка, однако для ускорения работы можно снять лишние «птички», оставив только соответствующие типам восстанавливаемых файлов. Закончив выбор, нажмите экранную кнопку «ОК».

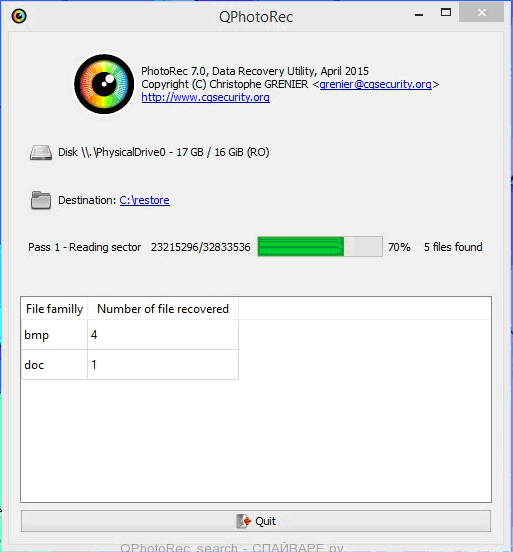

- После завершения выбора становится доступной экранная кнопка Search. Нажмите её. Процедура восстановления — это трудоёмкий процесс, поэтому запаситесь терпением.

- Дождавшись завершения процесса, нажмите экранную кнопку Quit и выйдите из программы.

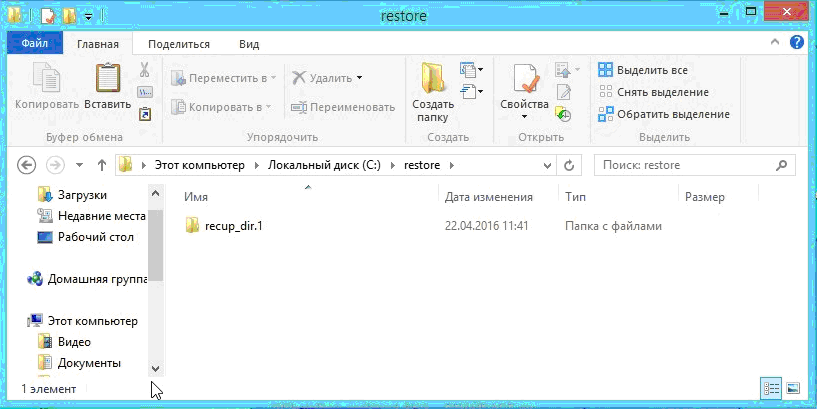

- Восстановленные файлы размещены в указанном ранее каталоге и разложены по папкам с одинаковыми названиями recup_dir.1, recup_dir.2, recup_dir.3 и так далее. Последовательно просмотрите каждую и верните им прежние имена.

Удаление вируса

Поскольку вирус попал на компьютер, установленные защитные программы не справились со своей задачей. Можно попробовать воспользоваться сторонней помощью.

Важно! Удаление вируса лечит компьютер, но не восстанавливает зашифрованные файлы. Кроме того, установка нового программного обеспечения может повредить или стереть некоторые теневые копии файлов, необходимые для их восстановления. Поэтому лучше инсталлировать приложения на другие диски.

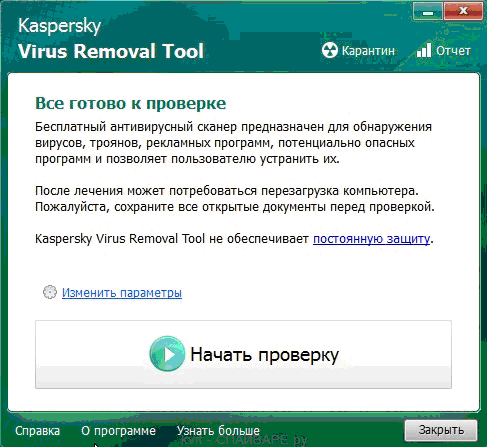

Kaspersky Virus Removal Tool

Бесплатная программа известного разработчика антивирусного программного обеспечения, которую можно скачать на сайте Лаборатории Касперского. После запуска Kaspersky Virus Removal Tool сразу предлагает начать проверку.

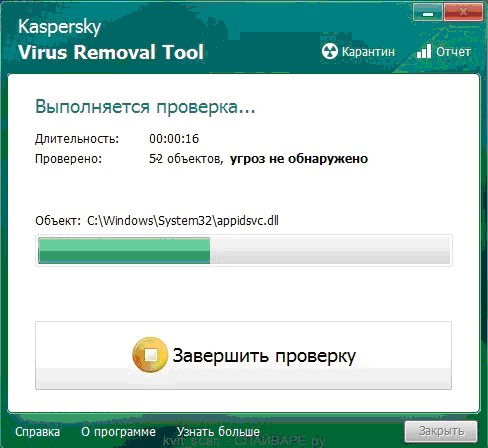

После нажатия большой экранной кнопки «Начать проверку» программа запускает сканирование компьютера.

Осталось дождаться окончания сканирования и удалить найденных непрошенных гостей.

Malwarebytes Anti-malware

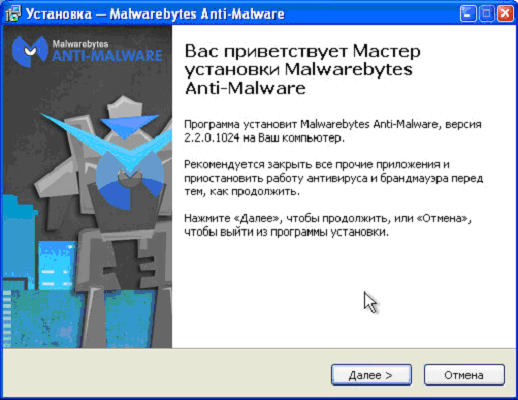

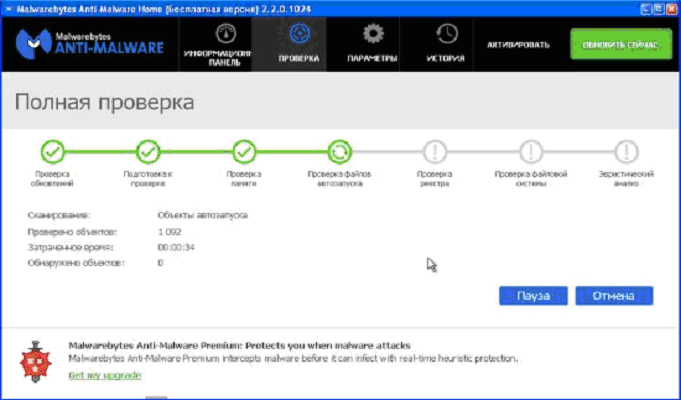

Ещё один разработчик антивирусного программного обеспечения, предоставляющий бесплатную версию сканера. Алгоритм действий тот же:

- Скачайте с официальной страницы производителя установочный файл для Malwarebytes Anti-malware, после чего запустите программу установки, отвечая на вопросы и нажимая кнопку «Далее».

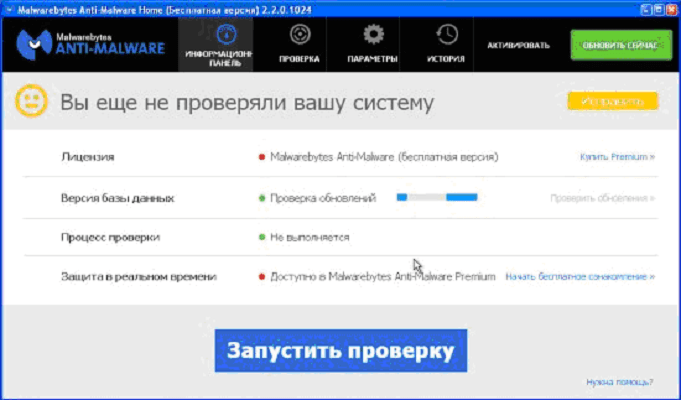

- Основное окно предложит сразу же обновить программу (полезная процедура, освежающая базы вирусов). После этого запустите проверку, нажав на соответствующую кнопку.

- Malwarebytes Anti-malware поэтапно сканирует систему, выводя на экран промежуточные результаты работы.

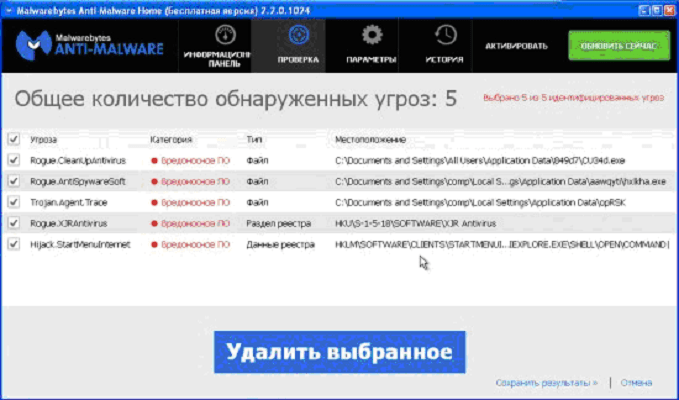

- Найденные вирусы, включая шифровальщиков, демонстрируются в финальном окне. Избавьтесь от них, нажав экранную кнопку «Удалить выбранное».

Для корректного удаления некоторых вредоносных приложений Malwarebytes Anti-malware предложит осуществить перезагрузку системы, с этим нужно согласиться. После возобновления работы Windows антивирус продолжит чистку.

Чего делать не следует

Вирус XTBL, как и другие вирусы-шифровальщики, наносит ущерб и системе, и пользовательской информации. Поэтому для уменьшения возможного ущерба следует соблюдать некоторые предосторожности:

- Не ждать окончания шифрования. Если на ваших глазах началось шифрование файлов, не стоит ждать, чем всё закончится, или пытаться прервать процесс программными средствами. Сразу же отключайте питание компьютера и звоните специалистам.

- Не пытаться удалить вирус самостоятельно, если есть возможность довериться профессионалам.

- Не переустанавливать систему до окончания лечения. Вирус благополучно заразит и новую систему.

- Не переименовывать зашифрованные файлы. Это только осложнит работу дешифратора.

- Не пытаться прочитать заражённые файлы на другом компьютере до удаления вируса. Это может привести к распространению заражения.

- Не платить вымогателям. Это бесполезно, и поощряет создателей вирусов и мошенников.

- Не забывать о профилактике. Установка антивируса, регулярное резервное копирование, создание точек восстановления значительно уменьшат возможный ущерб от вредоносных программ.

Лечение компьютера, заражённого вирусом-шифровальщиком, является долгой и далеко не всегда успешной процедурой. Поэтому так важно соблюдать меры предосторожности при получении информации из сети и работе с непроверенными внешними носителями.